Malware bisa masuk ke website WordPress melalui berbagai celah keamanan yang sering kali tidak disadari oleh pemilik website. Jalur paling umum adalah melalui plugin atau tema yang rentan, kredensial login yang bocor atau lemah, konfigurasi server yang tidak aman, serta input pengguna yang tidak divalidasi dengan baik.

Meskipun core WordPress sendiri relatif aman, ekosistem di sekitarnya, mulai dari plugin pihak ketiga, tema, hingga pengaturan hosting, sering menjadi titik lemah yang dieksploitasi oleh attacker.

Memahami bagaimana malware masuk ke WordPress adalah langkah pertama dalam membangun strategi keamanan yang efektif. Artikel ini akan mengupas tuntas berbagai vektor serangan yang paling sering digunakan oleh pelaku kejahatan siber, mulai dari eksploitasi plugin hingga teknik persistensi yang membuat malware sulit dihapus sepenuhnya.

Mengapa WordPress Menjadi Target Favorit Malware

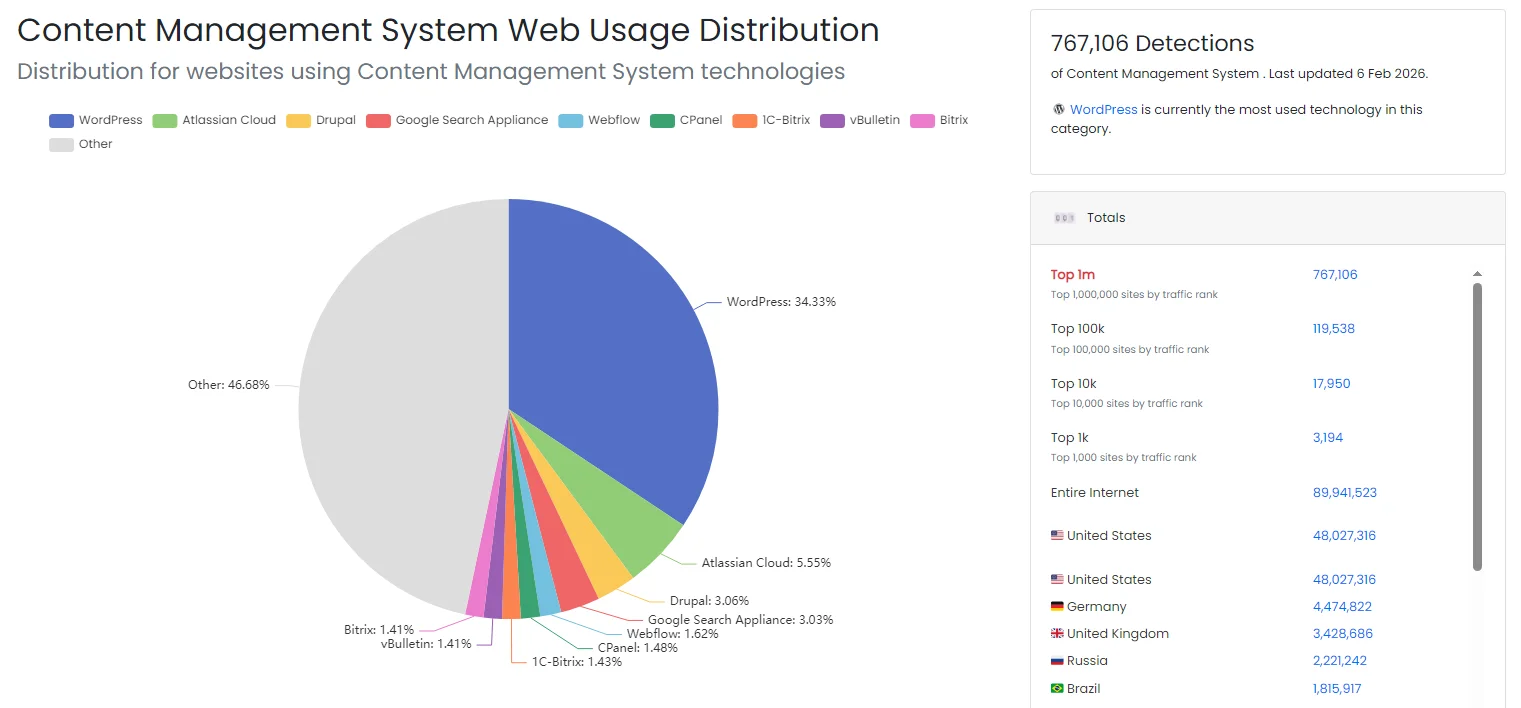

WordPress menjadi target utama serangan malware bukan karena platform ini lemah, melainkan karena popularitasnya yang sangat besar dan ekosistem yang kompleks. Dengan menguasai lebih dari 34% website di seluruh dunia (data terbaru Februari 2026) , WordPress menawarkan target yang sangat menggiurkan bagi attacker, satu eksploit yang berhasil bisa diterapkan ke jutaan website sekaligus.

Selain itu, ekosistem plugin dan tema yang sangat luas menciptakan permukaan serangan yang besar. Tidak semua developer plugin memiliki pemahaman keamanan yang memadai, dan proses review di repository WordPress tidak selalu bisa menangkap semua celah keamanan sebelum publikasi. Mari kita lihat lebih detail mengapa WordPress begitu menarik bagi pelaku malware.

Popularitas dan Ekosistem Plugin yang Sangat Besar

WordPress menguasai lebih dari 34% dari seluruh website di internet, menjadikannya Content Management System (CMS) paling populer di dunia. Dominasi ini membuat WordPress menjadi target yang sangat efisien bagi attacker, dengan mengembangkan satu eksploit, mereka berpotensi menyerang jutaan website sekaligus.

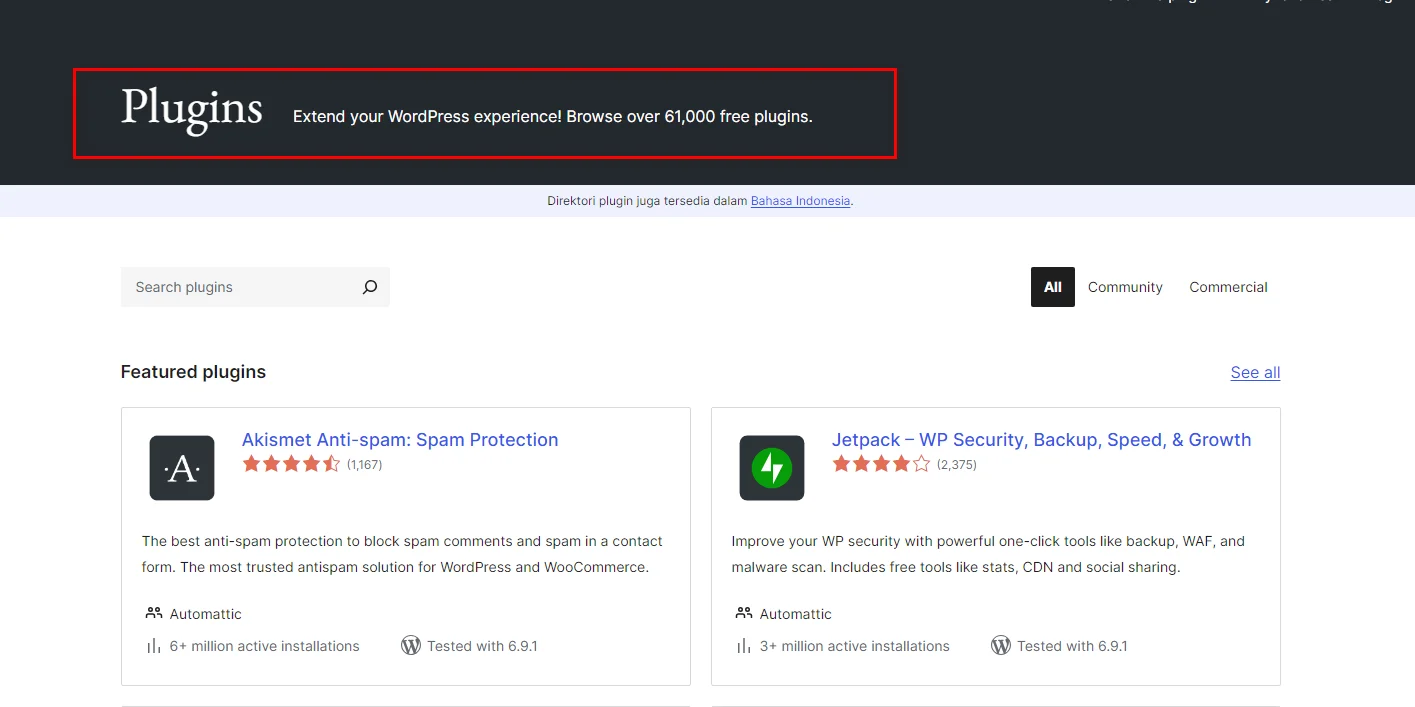

Ekosistem plugin WordPress yang sangat besar juga menjadi faktor krusial. Terdapat lebih dari 61.000 plugin gratis di repository resmi WordPress, belum termasuk ribuan plugin premium dan tema dari berbagai marketplace. Setiap plugin adalah kode tambahan yang menambah kompleksitas sistem dan berpotensi membawa celah keamanan baru.

Tidak semua plugin dikembangkan dengan standar keamanan tinggi. Banyak developer independent atau tim kecil yang fokus pada fungsionalitas tanpa memahami sepenuhnya prinsip secure coding. Plugin yang kurang terawat, tidak lagi mendapat update, atau dikembangkan oleh developer yang sudah tidak aktif menjadi sasaran empuk bagi attacker yang terus melakukan scanning otomatis mencari celah keamanan.

Miskonsepsi “WordPress Itu Aman Secara Default”

Banyak pengguna WordPress percaya bahwa platform ini sudah aman secara default dan tidak memerlukan konfigurasi keamanan tambahan. Persepsi ini berbahaya karena menciptakan rasa aman yang keliru. Faktanya, core WordPress yang dikembangkan oleh tim inti memang relatif aman dan mendapat update security secara berkala.

Namun keamanan WordPress sangat bergantung pada pengelolaan pengguna dan ekosistem di sekitarnya. Core yang aman tidak berarti apa-apa jika plugin yang digunakan memiliki celah SQL injection, atau jika password admin menggunakan kombinasi sederhana seperti “admin123”. Keamanan WordPress adalah tanggung jawab bersama antara developer core, developer plugin/tema, penyedia hosting, dan pengguna akhir.

Konfigurasi hosting juga memainkan peran vital yang sering diabaikan. Server dengan permission file yang terlalu longgar, PHP versi lama dengan celah keamanan, atau shared hosting tanpa isolasi yang baik bisa membuat website rentan meski menggunakan WordPress versi terbaru dengan plugin yang aman. Keamanan WordPress bukanlah kondisi bawaan, melainkan hasil dari pengelolaan yang konsisten dan pemahaman yang baik tentang vektor serangan.

Plugin dan Tema Rentan sebagai Pintu Masuk Utama Malware

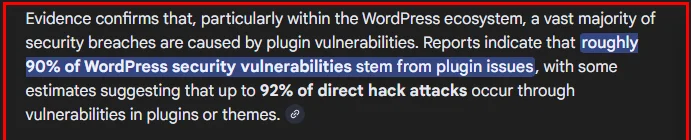

Plugin dan tema adalah pintu masuk paling umum bagi malware ke dalam website WordPress. Lebih dari 90% serangan WordPress memanfaatkan celah keamanan di plugin atau tema, bukan di core WordPress itu sendiri. Hal ini terjadi karena plugin dan tema menambahkan kode eksternal ke dalam sistem yang tidak selalu melalui audit keamanan yang ketat.

Celah keamanan di plugin bisa berasal dari berbagai sumber: kode yang sudah ketinggalan zaman dan tidak pernah di-update, plugin nulled yang sengaja dimodifikasi untuk menyisipkan malware, atau plugin dengan fitur upload yang tidak memiliki validasi input yang memadai. Berikut adalah skenario paling umum yang membuat plugin dan tema menjadi vektor serangan utama.

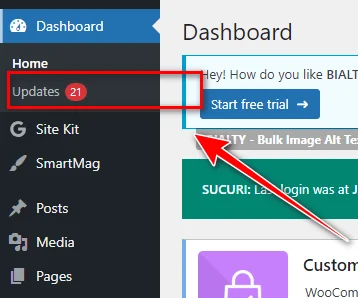

Plugin dan Tema Tidak Pernah Di-update

Celah keamanan yang sudah dipublikasikan di plugin atau tema lama tetap bisa dieksploitasi bertahun-tahun setelah patch tersedia. Banyak pemilik website tidak menyadari pentingnya update rutin, atau sengaja menunda update karena takut kompatibilitas rusak. Padahal, setiap kali celah keamanan diumumkan secara publik, attacker akan langsung melakukan mass scanning untuk mencari website yang masih menggunakan versi rentan.

Serangan terhadap plugin yang tidak di-update bersifat otomatis dan massal. Bot scanning berjalan 24/7 mencari signature dari plugin rentan, misalnya dengan mengecek file readme.txt yang mengungkapkan versi plugin yang terinstal. Begitu ditemukan website dengan plugin versi lama, exploit bisa dijalankan secara otomatis tanpa intervensi manual.

Kasus nyata seperti vulnerability di plugin Contact Form 7, Yoast SEO versi lama, atau Revolution Slider yang terkenal dengan celah arbitrary file upload menunjukkan betapa berbahayanya plugin yang tidak di-update. Bahkan plugin populer dengan jutaan instalasi bisa memiliki celah serius jika tidak dijaga tetap terkini.

Penggunaan Plugin atau Tema Nulled

Plugin atau tema nulled adalah versi premium yang didistribusikan secara ilegal dan biasanya sudah dimodifikasi untuk menghilangkan lisensi atau sistem verifikasi. Pengguna yang mencari plugin premium gratis sering kali mengunduh versi nulled dari situs tidak resmi tanpa menyadari risikonya yang sangat besar.

Kode nulled biasanya sudah disisipi backdoor tersembunyi sejak awal. Developer yang mendistribusikan plugin nulled sering menyisipkan script berbahaya yang memberi mereka akses penuh ke website korban. Backdoor ini bisa berupa shell command, fungsi eval yang ter-obfuscate, atau koneksi callback ke server attacker.

Yang lebih berbahaya, malware di plugin nulled sering dirancang dalam “sleep mode”, tidak langsung aktif setelah instalasi. Malware bisa tertidur selama berminggu-minggu atau bahkan berbulan-bulan sebelum aktif, membuat pengguna sulit menghubungkan infeksi dengan plugin yang baru diinstal. Ketika akhirnya aktif, malware sudah tertanam dalam dan sulit dibersihkan karena memiliki multiple backdoor.

Plugin dengan Fitur Upload atau Import Data

Plugin yang menyediakan fitur upload file atau import data adalah target favorit attacker karena fungsi ini naturally memerlukan akses write ke server. Jika validasi file tidak dilakukan dengan benar, attacker bisa mengupload PHP shell, script berbahaya, atau file dengan ekstensi ganda yang melewati filter sederhana.

Celah paling umum adalah kurangnya validasi MIME type dan content file. Plugin yang hanya mengecek ekstensi file bisa ditipu dengan teknik seperti double extension (misalnya shell.php.jpg) atau manipulasi magic bytes. File yang terlihat seperti image di validasi sederhana ternyata bisa mengandung kode PHP yang executable.

Fitur import demo atau theme settings juga sering menjadi jalur eksekusi kode berbahaya. Banyak tema premium menyediakan fitur “one-click demo import” yang mengimport konten, settings, dan kadang file PHP. Jika proses import tidak melakukan sanitasi ketat, attacker bisa menyusupkan script berbahaya dalam paket demo yang terlihat legitimate. Begitu import selesai, malware sudah tertanam dalam struktur website.

Kredensial Bocor dan Autentikasi yang Lemah

Kredensial yang bocor atau sistem autentikasi yang lemah adalah salah satu cara termudah bagi attacker untuk mendapatkan akses penuh ke website WordPress. Berbeda dengan eksploitasi teknis yang memerlukan skill programming, mencuri atau menebak password bisa dilakukan dengan tools otomatis yang tersedia bebas di internet.

Setelah mendapat akses ke dashboard WordPress, attacker memiliki kontrol penuh untuk menginstal plugin berbahaya, memodifikasi tema, atau bahkan mengambil alih website sepenuhnya. Yang lebih berbahaya, kredensial yang bocor sering kali memberikan akses ke level yang lebih dalam seperti FTP, database, atau control panel hosting.

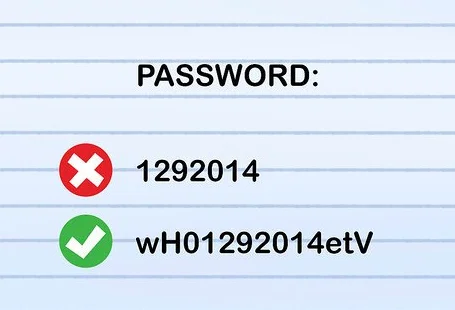

Password Lemah atau Digunakan Ulang

Password yang lemah adalah pintu terbuka bagi attacker. Banyak website WordPress masih menggunakan password seperti “admin”, “password123”, atau kombinasi keyboard sederhana yang bisa ditebak dalam hitungan menit dengan dictionary attack. Username default “admin” yang dikombinasikan dengan password lemah membuat proses brute force menjadi sangat mudah.

Masalah menjadi lebih serius ketika password yang sama digunakan untuk berbagai akses: wp-admin, FTP, database MySQL, hingga akun hosting. Jika satu akun bocor, misalnya dari data breach di layanan lain yang menggunakan email yang sama, attacker bisa mencoba password tersebut di semua akses WordPress. Praktik credential reuse ini membuat satu kebocoran data bisa memberikan akses penuh ke seluruh website.

Akun level administrator, editor, atau bahkan subscriber dengan password lemah bisa menjadi entry point. Attacker yang mendapat akses subscriber bisa melakukan privilege escalation jika menemukan celah lain. Database credentials di file wp-config.php juga harus kuat karena akses langsung ke database memberikan kontrol penuh atas konten dan konfigurasi website.

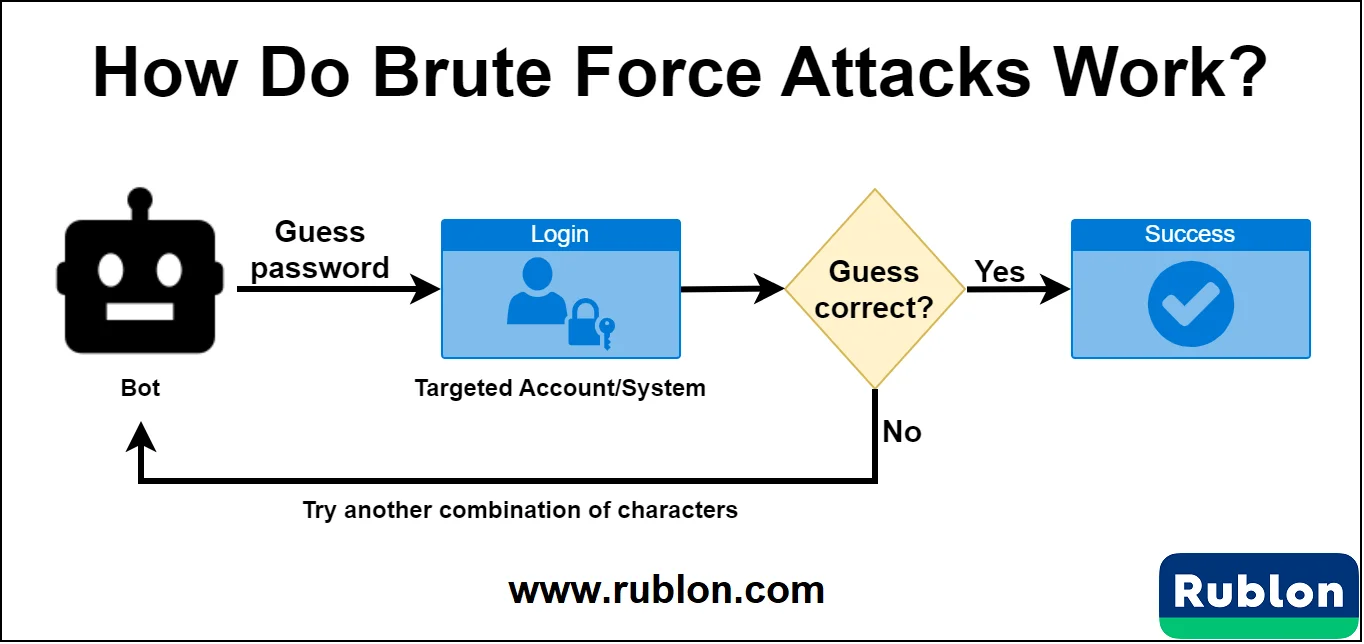

Brute Force dan Credential Stuffing

Serangan brute force terhadap halaman wp-admin adalah salah satu serangan paling umum yang dialami website WordPress. Bot otomatis mencoba ribuan kombinasi username dan password dalam waktu singkat, berharap menemukan kombinasi yang benar. Tanpa proteksi login yang memadai, serangan ini bisa berjalan tanpa hambatan.

Website yang tidak menerapkan rate limiting atau CAPTCHA sangat rentan terhadap serangan ini. Bot bisa mencoba ratusan login attempt per menit tanpa ada mekanisme yang menghentikan atau memperlambat prosesnya. Bahkan dengan password yang cukup kuat, serangan brute force yang persistent bisa berhasil jika dibiarkan berjalan cukup lama.

Credential stuffing adalah varian yang lebih canggih, di mana attacker menggunakan database password yang bocor dari breach di layanan lain. Mereka mengotomasi proses mencoba kombinasi email dan password yang sudah terbukti valid di layanan lain ke berbagai website WordPress. Karena banyak pengguna menggunakan password yang sama di berbagai layanan, teknik ini sangat efektif.

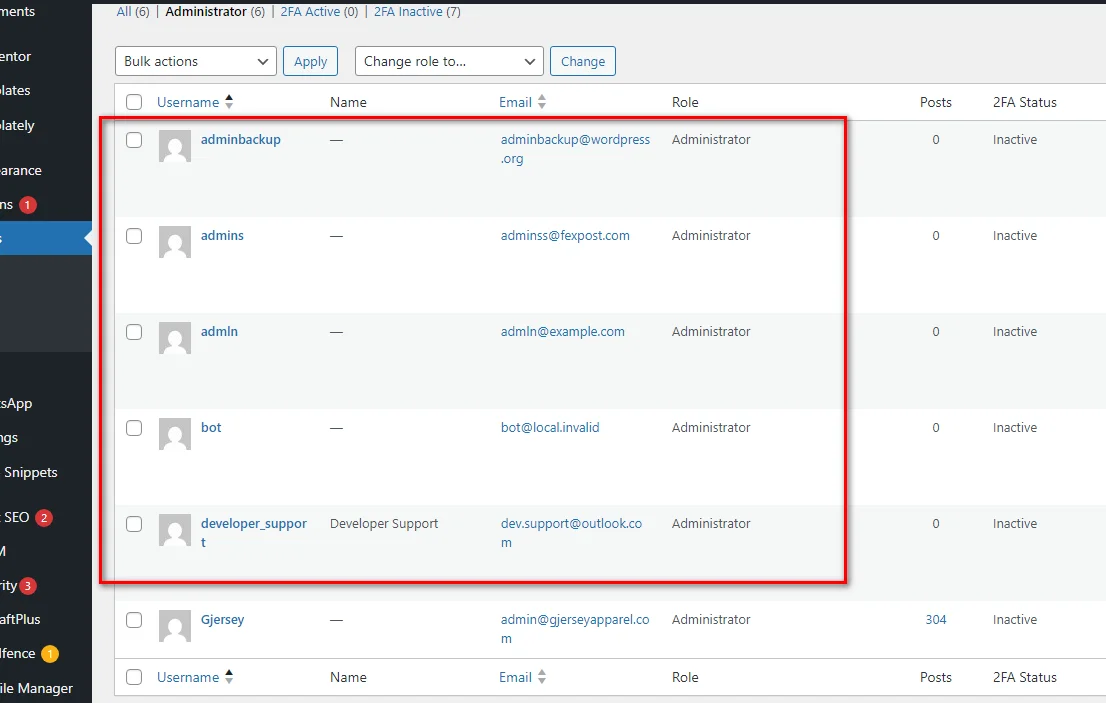

Akun Admin Asing yang Tidak Disadari

Salah satu tanda website sudah terkompromi adalah munculnya akun administrator asing yang tidak dikenal. Attacker yang berhasil masuk, baik melalui plugin rentan atau kredensial bocor, sering kali langsung membuat user admin baru sebagai backdoor permanen. Akun ini biasanya diberi nama yang terlihat legitimate seperti “wp-admin”, “support”, atau “system”.

Teknik yang lebih licik adalah memodifikasi role dari user yang sudah ada. Misalnya, mengubah akun subscriber atau contributor menjadi administrator tanpa mengubah username atau email, sehingga tidak menimbulkan kecurigaan. Pemilik website yang tidak rutin mengaudit daftar user bisa tidak menyadari perubahan ini selama berbulan-bulan.

Attacker juga bisa memodifikasi database secara langsung untuk menambahkan user admin tanpa meninggalkan jejak di activity log plugin keamanan. Akun ini kemudian digunakan sebagai pintu masuk cadangan jika backdoor lain berhasil dihapus. Oleh karena itu, audit rutin terhadap tabel wp_users dan wp_usermeta di database sangat penting untuk mendeteksi akun mencurigakan.

Konfigurasi Hosting dan Server yang Tidak Aman

Konfigurasi hosting dan server adalah fondasi keamanan website WordPress yang sering diabaikan. Meskipun WordPress core dan plugin sudah aman, konfigurasi server yang lemah bisa membuka celah bagi attacker untuk mengakses file sistem, menjalankan command berbahaya, atau bahkan menginfeksi website lain di server yang sama.

Banyak pengguna WordPress tidak memiliki kontrol penuh atas konfigurasi server, terutama pada shared hosting. Namun memahami aspek-aspek ini penting untuk memilih hosting yang tepat dan mengidentifikasi risiko keamanan yang mungkin ada di level infrastruktur.

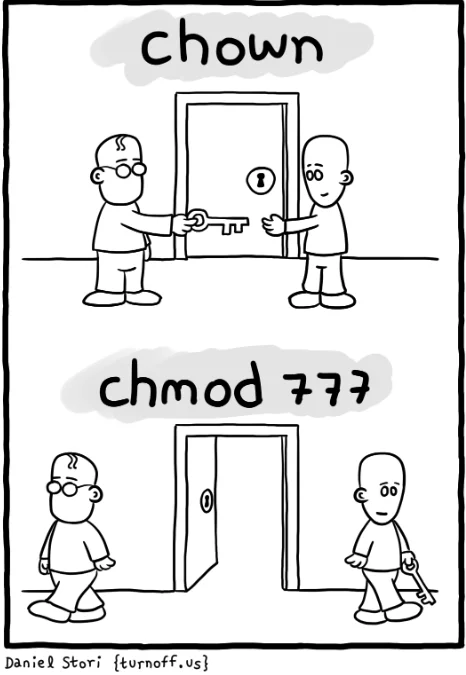

Permission File dan Folder Terlalu Longgar

Permission file dan folder yang terlalu longgar adalah celah keamanan klasik yang masih sering ditemukan. Permission 777 (read, write, execute untuk semua user) pada folder atau file WordPress membuat siapa saja yang bisa mengakses server bisa memodifikasi konten. Ini termasuk malware yang berhasil masuk melalui celah lain atau user lain di shared hosting.

File kritis seperti wp-config.php, .htaccess, atau file theme dan plugin seharusnya memiliki permission yang ketat. File PHP idealnya 644 (owner bisa read/write, group dan other hanya read) dan folder 755 (owner bisa read/write/execute, group dan other hanya read/execute). Permission yang lebih longgar membuat malware bisa menulis ulang file core, tema, atau plugin dengan mudah.

Ownership file yang keliru juga berbahaya. Jika file WordPress di-own oleh user web server (seperti www-data atau apache) alih-alih user hosting, malware yang berjalan di context web server bisa memodifikasi file dengan bebas. Idealnya, file di-own oleh user hosting dengan group web server, sehingga WordPress bisa membaca file tapi hanya user hosting (via FTP/SSH) yang bisa menulis.

Shared Hosting Tanpa Isolasi yang Baik

Shared hosting yang tidak menerapkan isolasi akun dengan baik rentan terhadap cross-account infection. Jika satu website di server yang sama terinfeksi malware, dan tidak ada batasan yang jelas antar akun, malware bisa menyebar ke website lain di server tersebut. Ini terjadi karena semua website berbagi user web server yang sama.

Teknik symbolic link attack bisa digunakan attacker untuk mengakses file di akun lain. Jika server tidak mengaktifkan open_basedir restriction atau symlink protection, script PHP di satu akun bisa membaca atau bahkan menulis file di akun lain. Skenario ini membuat Anda bisa terinfeksi meskipun website sendiri sudah dijaga dengan ketat.

Penyedia shared hosting yang baik mengimplementasi teknologi seperti CageFS, CloudLinux, atau container isolation untuk memisahkan akun secara strict. Namun tidak semua hosting melakukan ini, terutama hosting murah. Memilih hosting dengan reputasi keamanan yang baik dan teknologi isolasi yang jelas adalah investasi penting untuk keamanan jangka panjang.

Service Server Tidak Diamankan

Service seperti FTP, SSH, dan database yang tidak diamankan adalah target empuk bagi attacker. FTP tanpa enkripsi (plain FTP) mengirimkan username dan password dalam bentuk plaintext yang bisa disadap di network. Siapa saja yang bisa melakukan packet sniffing di jalur network bisa mencuri kredensial login Anda.

SSH dengan konfigurasi default, seperti mengizinkan root login atau menggunakan port standard 22, lebih mudah diserang. Brute force attack terhadap SSH sangat umum, dan tanpa proteksi seperti Fail2Ban, rate limiting, atau key-based authentication, server Anda vulnerable. Setelah attacker mendapat akses SSH, mereka memiliki kontrol penuh atas seluruh server.

Tidak adanya Web Application Firewall (WAF) membuat website tidak memiliki layer proteksi terhadap serangan web umum seperti SQL injection, XSS, atau exploitasi plugin rentan. WAF bertindak sebagai filter yang menganalisa traffic dan memblock request mencurigakan sebelum mencapai aplikasi WordPress. Hosting tanpa WAF atau tanpa opsi untuk mengaktifkannya membuat website lebih rentan terhadap automated attack.

File Upload dan Input yang Tidak Divalidasi

File upload dan input pengguna yang tidak divalidasi dengan benar adalah celah keamanan serius yang memungkinkan attacker menjalankan kode berbahaya di server. Setiap form, field input, atau fitur upload adalah potential entry point jika tidak dilakukan sanitasi dan validasi yang ketat terhadap data yang masuk.

WordPress sendiri memiliki fungsi sanitasi built-in, namun tidak semua developer plugin atau tema menggunakannya dengan benar. Input yang langsung diproses tanpa filtering bisa dimanfaatkan untuk berbagai serangan, mulai dari XSS sederhana hingga Remote Code Execution (RCE) yang memberikan kontrol penuh atas server.

Form Kontak dan Custom Form

Form kontak dan custom form adalah fitur yang hampir ada di setiap website WordPress, namun sering kali menjadi celah keamanan jika tidak dikembangkan dengan aman. Fitur upload attachment di form kontak bisa dieksploitasi jika tidak ada filtering MIME type dan content validation yang memadai. Attacker bisa mengupload PHP shell yang disamarkan sebagai file image atau dokumen.

Input text di form yang tidak disanitasi membuka celah untuk serangan XSS (Cross-Site Scripting) atau bahkan SQL injection jika data langsung masuk ke database. Form yang tidak menggunakan fungsi seperti sanitize_text_field(), wp_kses(), atau prepared statements di query database sangat rentan. Attacker bisa menyisipkan JavaScript berbahaya yang dieksekusi ketika admin melihat data submission di dashboard.

Plugin form populer seperti Contact Form 7, Gravity Forms, atau WPForms umumnya sudah memiliki security measures yang baik. Namun custom form yang dibuat manual oleh developer atau plugin form yang kurang maintain sering kali melewatkan aspek security ini. Form tanpa CAPTCHA atau rate limiting juga vulnerable terhadap spam bot yang bisa digunakan untuk brute force atau resource exhaustion.

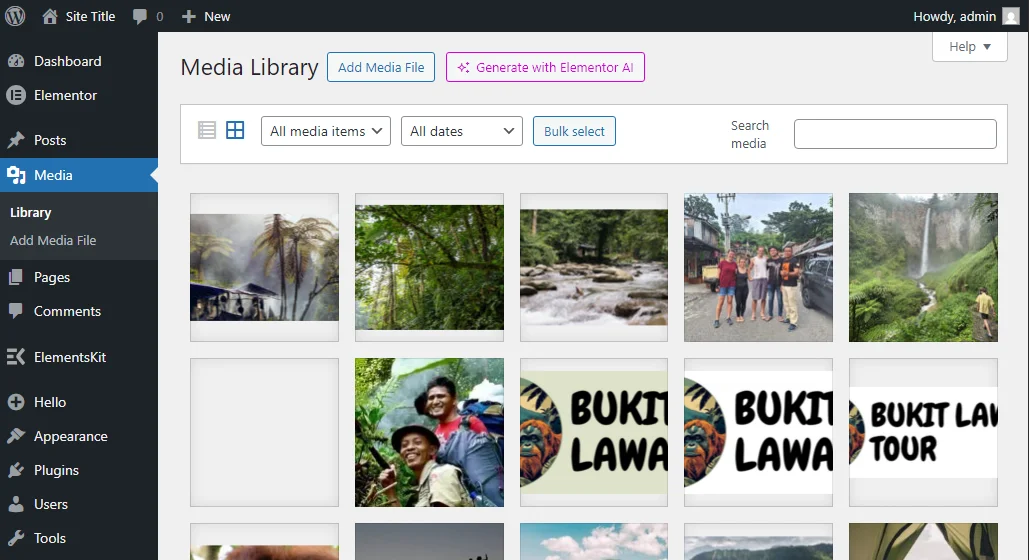

Media Library Exploit

Media Library WordPress adalah salah satu fitur upload yang paling sering digunakan, dan karena itu juga menjadi target serangan. Meskipun WordPress memiliki whitelist ekstensi file yang bisa diupload, celah tetap bisa muncul dari bypass validasi file type. Attacker bisa memanipulasi MIME type atau menggunakan teknik polyglot file yang valid sebagai image sekaligus executable sebagai PHP.

File dengan double extension seperti malware.php.jpg atau shell.png.php bisa melewati filter sederhana yang hanya cek ekstensi terakhir. Jika web server dikonfigurasi untuk mengeksekusi PHP dalam folder upload, atau jika ada vulnerability path traversal, file berbahaya ini bisa dijalankan. Beberapa server dengan konfigurasi keliru bahkan mengeksekusi file PHP meskipun ekstensi terlihat sebagai image.

Teknik lain adalah menggunakan .htaccess di folder upload untuk mengubah handler file tertentu. Jika folder wp-content/uploads memiliki permission yang terlalu longgar dan mengizinkan .htaccess, attacker bisa upload file .htaccess yang membuat semua file .jpg di folder tersebut dieksekusi sebagai PHP. Proteksi yang benar adalah menonaktifkan PHP execution di folder upload dan melakukan validasi ketat terhadap content file, bukan hanya ekstensi.

Plugin Pihak Ketiga dengan Sanitasi Lemah

Plugin pihak ketiga yang tidak melakukan sanitasi input dengan benar adalah sumber celah keamanan yang sangat umum. Plugin yang menerima input dari user, baik melalui shortcode, AJAX request, atau REST API, harus melakukan validasi ketat. Plugin yang langsung memproses input tanpa sanitasi vulnerable terhadap berbagai serangan.

Serangan XSS (Cross-Site Scripting) terjadi ketika plugin menyimpan atau menampilkan input user tanpa melakukan escaping. JavaScript berbahaya bisa disimpan di database dan dieksekusi setiap kali halaman yang mengandung data tersebut dimuat. XSS persisten seperti ini bisa digunakan untuk mencuri cookie session admin, redirect user ke phishing site, atau bahkan mengeksekusi command di context browser.

Remote Code Execution (RCE) adalah serangan yang lebih serius, di mana attacker bisa menjalankan command di server. Ini terjadi jika plugin menggunakan fungsi berbahaya seperti eval(), system(), atau exec() dengan input dari user. Plugin dengan fitur “custom CSS” atau “custom code” yang tidak dibatasi dengan ketat bisa dieksploitasi untuk menjalankan PHP arbitrary. Satu vulnerability RCE sudah cukup untuk memberikan kontrol penuh atas website.

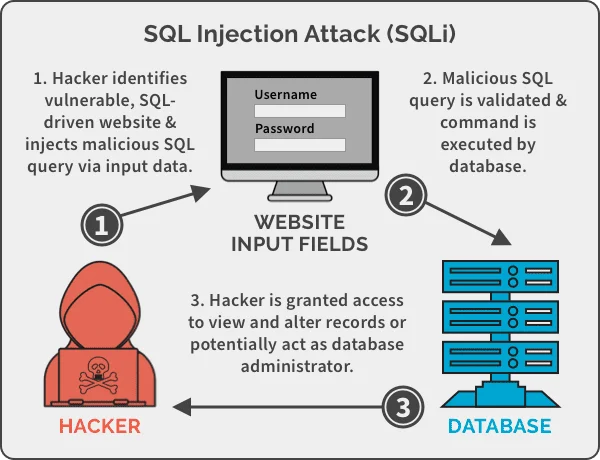

SQL Injection dan Cross-Site Scripting (XSS)

SQL Injection dan Cross-Site Scripting (XSS) adalah dua jenis serangan web yang paling umum dan berbahaya terhadap website WordPress. Keduanya memanfaatkan input yang tidak divalidasi untuk menyisipkan kode berbahaya, SQL injection menargetkan database, sementara XSS menargetkan browser pengunjung. Meskipun WordPress menyediakan fungsi untuk mencegah serangan ini, tidak semua developer plugin menggunakannya dengan benar.

Dampak dari kedua serangan ini bisa sangat serius. SQL injection bisa memberikan attacker akses penuh ke database untuk membaca, memodifikasi, atau bahkan menghapus data.

Sementara itu, serangan XSS di WordPress bisa digunakan untuk mencuri session cookie, redirect user ke malware, atau mengubah tampilan halaman untuk phishing. Memahami cara kerja dan dampak serangan ini penting untuk membangun defense yang efektif.

Query Database Tidak Diproteksi

SQL injection terjadi ketika query database dibangun dengan menggabungkan input user secara langsung tanpa sanitasi atau parameterization. Query seperti SELECT * FROM wp_users WHERE user_login = '$username' sangat vulnerable jika variabel $username berasal dari input user yang tidak di-escape. Attacker bisa memasukkan input seperti admin' OR '1'='1 untuk memanipulasi logic query.

Dengan SQL injection yang berhasil, attacker bisa membaca seluruh isi database termasuk password hash, email user, dan data sensitif lainnya. Mereka juga bisa menulis data berbahaya ke database, seperti menyisipkan user admin baru, memodifikasi post content untuk menyisipkan malware, atau mengubah option untuk redirect homepage ke phishing site.

WordPress menyediakan $wpdb->prepare() sebagai cara aman untuk membuat query dengan parameterization. Function ini memastikan input user di-escape dengan benar sehingga tidak bisa memanipulasi struktur query. Namun banyak plugin custom atau tema yang dibuat oleh developer kurang berpengalaman masih menggunakan query langsung tanpa prepared statements, menciptakan celah SQL injection yang berbahaya.

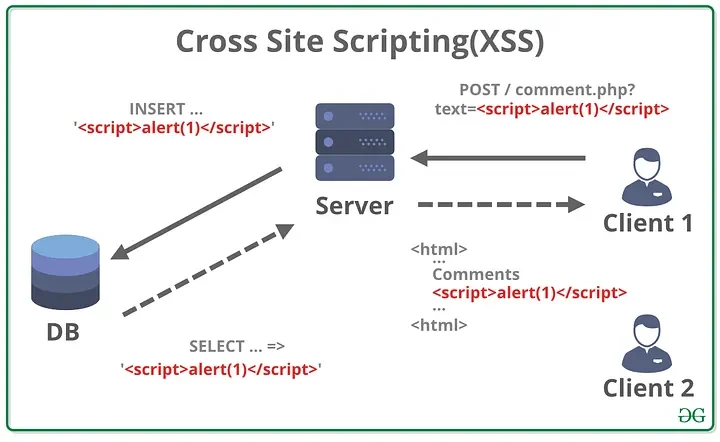

XSS Persisten dan Reflektif

Cross-Site Scripting (XSS) persisten terjadi ketika script berbahaya disimpan di database dan dieksekusi setiap kali halaman yang mengandung data tersebut dimuat. Misalnya, attacker memasukkan <script>alert('XSS')</script> di field komentar atau user profile yang tidak di-sanitasi. Script ini tersimpan di database dan dijalankan di browser setiap pengunjung atau admin yang melihat halaman tersebut.

XSS reflektif lebih singkat durasi nya, script berbahaya ada di URL atau form yang langsung reflected ke response tanpa disimpan. Contohnya URL seperti example.com/search?q=<script>...</script> yang langsung menampilkan query di halaman. Meskipun temporary, XSS reflektif bisa digunakan dalam serangan phishing yang sophisticated dengan URL yang terlihat legitimate.

Untuk mencegah XSS, setiap output yang berasal dari database atau input user harus di-escape menggunakan fungsi seperti esc_html(), esc_attr(), atau wp_kses() tergantung context. WordPress core melakukan ini dengan konsisten, namun banyak plugin dan tema yang tidak, terutama yang menampilkan data di admin dashboard atau menggunakan AJAX untuk render content dinamis.

Dampak Lanjutan

Dampak dari SQL injection dan XSS tidak berhenti pada infeksi awal. Script yang tersimpan di database melalui XSS atau SQL injection bisa digunakan untuk serangan SEO spam, redirect search engine bot ke website lain, inject link tersembunyi untuk manipulasi backlink, atau cloaking konten untuk menampilkan versi berbeda ke Google dan pengunjung normal.

Injeksi iklan dan phishing adalah dampak lain yang umum. Attacker bisa menyisipkan JavaScript yang menampilkan popup iklan agresif, redirect user ke survey scam, atau bahkan membuat overlay phishing yang meminta kredensial login. Pengunjung yang tidak curiga bisa memberikan informasi sensitif ke attacker tanpa menyadari website sudah terkompromi.

Penurunan trust Google adalah konsekuensi jangka panjang yang serius. Website yang terdeteksi menyebarkan malware atau melakukan redirect spam bisa mendapat warning “This site may be hacked” di search results atau bahkan di-deindex sepenuhnya. Pemulihan trust dan ranking di Google bisa memakan waktu berbulan-bulan bahkan setelah malware berhasil dibersihkan, karena Google perlu memverifikasi website sudah benar-benar aman.

Modifikasi File Core, Tema, dan MU-Plugins

Modifikasi langsung terhadap file WordPress adalah salah satu tanda infeksi yang paling serius karena memberikan kontrol penuh kepada attacker atas behavior website. File core WordPress, tema, dan terutama Must-Use Plugins (MU-Plugins) adalah target favorit karena dieksekusi pada setiap request dan sulit dideteksi oleh pengguna biasa.

Attacker yang berhasil memodifikasi file-file ini bisa menjalankan kode arbitrary, membuat backdoor permanen, atau bahkan mengambil alih website sepenuhnya. Yang lebih berbahaya, modifikasi ini sering menggunakan teknik obfuscation yang membuat kode sulit dibaca dan dianalisa, menyembunyikan true intention dari malware.

Injeksi di File Sensitif

File-file sensitif seperti wp-config.php, functions.php, header.php, dan index.php adalah target utama injeksi malware karena dieksekusi pada hampir setiap request ke website. Injeksi di wp-config.php sangat berbahaya karena file ini dieksekusi sebelum WordPress core sepenuhnya dimuat, memberikan kontrol penuh kepada attacker sebelum security plugin aktif.

File functions.php di tema aktif adalah lokasi favorit karena otomatis di-load oleh WordPress dan memiliki akses penuh ke WordPress functions. Attacker bisa menyisipkan kode untuk membuat backdoor, register user admin baru, atau hook ke actions dan filters WordPress untuk memodifikasi behavior website. Karena functions.php legitimate juga mengandung banyak kode, injeksi malware bisa tersamar dengan baik.

File header.php dan footer.php di tema juga sering disuntik malware karena dieksekusi di setiap halaman yang dirender. Malware di sini biasanya berbentuk JavaScript injection untuk redirect, SEO spam, atau cookie stealing. File index.php di root WordPress atau di tema juga menjadi target karena merupakan fallback untuk routing WordPress dan dieksekusi ketika tidak ada template yang lebih specific.

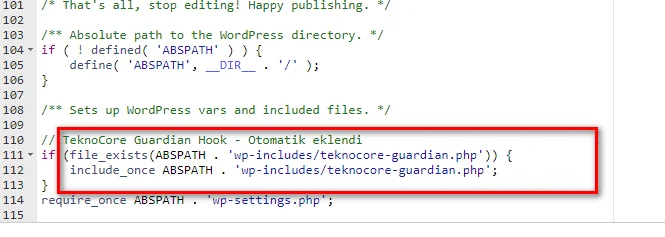

MU-Plugins sebagai Backdoor Permanen

Must-Use Plugins (MU-Plugins) adalah plugin yang ditempatkan di folder wp-content/mu-plugins dan otomatis aktif tanpa perlu enable manual di dashboard. Fitur ini sebenarnya didesain untuk plugin critical yang harus selalu aktif, namun sering disalahgunakan oleh attacker sebagai backdoor permanen yang sangat sulit dideteksi.

Yang membuat MU-Plugins berbahaya adalah tidak terlihat di dashboard plugin standard. Pengguna biasa yang mengecek halaman Plugins di wp-admin tidak akan melihat MU-Plugins terdaftar di sana, perlu mengakses halaman MU-Plugins secara terpisah, yang tidak semua pengguna tahu. Ini membuat malware bisa bersembunyi dan tetap aktif meskipun semua plugin lain sudah di-disable atau di-uninstall.

MU-Plugins dieksekusi sebelum plugin regular, bahkan sebelum tema di-load. Ini memberikan attacker kontrol yang sangat early di WordPress execution lifecycle. Backdoor di MU-Plugins bisa memodifikasi behavior plugin security, disable file integrity checking, atau bahkan me-reinstall malware yang sudah dihapus. Karena itu, audit folder mu-plugins harus menjadi bagian standard dari security check WordPress.

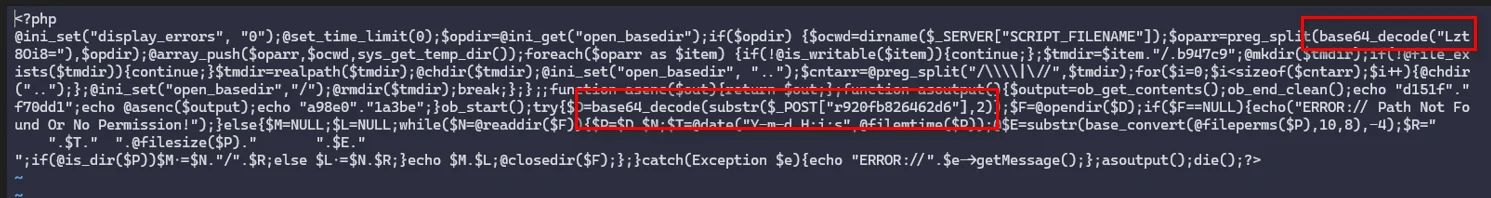

Teknik Obfuscation

Attacker menggunakan berbagai teknik obfuscation untuk menyembunyikan true intention dari kode malware. Teknik paling umum adalah encoding dengan base64, yang membuat kode terlihat seperti string acak alih-alih PHP readable. Contohnya eval(base64_decode('encoded_malicious_code')) yang akan decode dan execute kode tersembunyi saat runtime.

Function gzinflate() dan gzuncompress() juga sering digunakan untuk compress dan hide malware. Combined dengan base64, kode bisa sangat sulit dibaca: eval(gzinflate(base64_decode('compressed_encoded_code'))). Layer multiple encoding ini membuat analisa manual sangat challenging dan tools otomatis kadang tidak bisa detect malware.

Function eval() sendiri adalah red flag besar karena execute string sebagai PHP code. Meskipun ada penggunaan legitimate eval() dalam beberapa kasus, sebagian besar kode yang menggunakan eval() dengan input encoded adalah malware. Variable variables, dynamic function calls dengan string manipulation, dan hex encoding adalah teknik obfuscation lain yang perlu diwaspadai saat melakukan code audit manual.

Teknik Persistensi: Malware Bertahan Setelah “Dibersihkan”

Salah satu karakteristik malware sophisticated adalah kemampuan untuk bertahan (persistence) bahkan setelah upaya pembersihan. Attacker yang berpengalaman tidak hanya menyisipkan satu backdoor, tapi multiple backdoor dan mekanisme re-infection yang membuat malware bisa aktif kembali meskipun sudah dihapus. Ini membuat proses pembersihan menjadi sangat challenging dan sering kali memerlukan multiple iterations.

Teknik persistence memanfaatkan berbagai layer di WordPress, mulai dari file system, database, hingga cron jobs, untuk memastikan malware tidak hilang sepenuhnya. Pemahaman tentang teknik-teknik ini penting agar pembersihan malware bisa tuntas dan tidak hanya menghapus gejala visible saja.

Backdoor Ganda

Strategi backdoor ganda adalah teknik di mana attacker menyisipkan multiple backdoor di lokasi berbeda sebagai insurance. Ketika satu backdoor ditemukan dan dihapus, backdoor lain masih aktif dan bisa digunakan untuk re-infect atau restore backdoor yang sudah dihapus. Ini seperti hydra, potong satu kepala, yang lain masih berfungsi.

Backdoor bisa tersembunyi di berbagai lokasi: file tema yang tidak terpakai di folder wp-content/themes, plugin yang sudah inactive tapi tidak di-delete, file PHP dengan nama yang terlihat legitimate di folder upload, atau bahkan di folder wp-includes yang dicampur dengan file core. File dengan nama seperti wp-content.php, class-wp-config.php, atau readme.php terlihat legitimate tapi bisa jadi backdoor.

Folder upload dan cache sering diabaikan dalam proses pembersihan. Attacker menyembunyikan file PHP dengan nama acak atau timestamp di subfolder deep dalam uploads yang jarang dilihat. File-file ini diakses langsung via URL ketika backdoor utama sudah dihapus, memungkinkan re-infection. Tanpa scanning menyeluruh terhadap semua file di semua folder, backdoor tersembunyi ini akan terus exist.

Scheduled Task dan Cron Job Jahat

WordPress cron system (wp-cron.php) bisa disalahgunakan untuk menjadwalkan eksekusi kode malware secara periodik. Attacker bisa menambahkan scheduled task yang dijalankan setiap beberapa jam atau hari untuk re-inject malware ke file yang sudah dibersihkan. Task ini tersimpan di database dan tidak visible di dashboard standard, membuatnya sulit dideteksi.

Cron job di level server juga bisa dimanipulasi jika attacker mendapat akses SSH atau cPanel. Mereka bisa menambahkan cron job yang men-download dan execute script dari server eksternal secara periodik. Bahkan setelah semua file WordPress dibersihkan, cron job ini akan restore malware dari sumber external.

Yang membuat scheduled task berbahaya adalah sifatnya yang automatic dan stealthy. Website bisa terlihat bersih selama beberapa hari atau minggu, membuat owner berpikir masalah sudah selesai. Namun ketika scheduled task trigger, malware muncul kembali. Pembersihan yang efektif harus mengaudit wp-cron schedule di database dan server-level cron jobs.

Database sebagai Media Infeksi

Database WordPress sering diabaikan dalam pembersihan malware karena fokus biasanya pada file system. Padahal, malware bisa menyimpan payload berbahaya di berbagai tabel database dan mengeksekusinya melalui mekanisme WordPress. Tabel wp_options sering digunakan untuk menyimpan script base64 encoded yang dieksekusi melalui theme options atau plugin settings.

Tabel wp_posts juga bisa menjadi tempat penyimpanan malware, terutama di post dengan status ‘draft’ atau ‘private’ yang tidak terlihat di frontend. Attacker menyisipkan JavaScript berbahaya di post content atau custom fields yang dieksekusi ketika admin preview atau edit post. Karena data di database tidak dicek oleh file integrity scanner, malware bisa bertahan tanpa terdeteksi.

Post meta, user meta, dan comment meta adalah tempat tersembunyi lain untuk menyimpan malware. Script bisa disimpan sebagai serialized data di meta fields dan dieksekusi melalui shortcode atau custom function. Pembersihan database harus mencakup searching untuk pattern mencurigakan seperti base64 encoding, eval, iframe injection, dan external script loading di semua tabel dan fields.

Pola Umum Infeksi Malware WordPress (Ringkasan Teknis)

Setelah membahas berbagai vektor serangan secara detail, penting untuk melihat pola umum dan big picture dari bagaimana infeksi malware WordPress terjadi. Memahami pola ini membantu dalam membangun strategi defense yang komprehensif dan mengidentifikasi prioritas security hardening untuk website Anda.

Sebagian besar infeksi mengikuti pattern yang predictable, dan dengan memahami pattern ini, Anda bisa fokus pada area yang paling berisiko dan mendapatkan protection terbesar dengan effort yang paling efisien.

Jalur Masuk yang Paling Sering Terjadi

Statistik dari berbagai security research menunjukkan plugin dan tema rentan menjadi entry point nomor satu, menyumbang lebih dari 90% kasus. Plugin yang tidak di-update dengan celah keamanan yang sudah dipublikasikan adalah target paling mudah karena bisa diserang secara otomatis dengan mass scanning. Plugin nulled dan tema nulled menyumbang persentase significant karena attacker tahu banyak pengguna mencari versi gratis dari premium products.

Kredensial bocor atau lemah adalah jalur masuk nomor dua yang sangat umum. Brute force attack terhadap wp-login.php, FTP, dan SSH berjalan 24/7 di internet. Website tanpa proteksi login atau dengan password weak akan eventually ditembus. Credential stuffing menggunakan database breach dari layanan lain juga sangat efektif karena password reuse masih sangat common.

File upload tanpa validasi proper berada di urutan ketiga. Fitur upload di form kontak, media library, atau custom plugin sering menjadi celah jika tidak ada filtering strict terhadap file type dan content. Konfigurasi hosting dan server yang lemah, seperti permission files terlalu longgar, shared hosting tanpa isolasi, atau service yang tidak diamankan, melengkapi empat jalur masuk paling umum.

Mengapa Satu Celah Sudah Cukup

WordPress bekerja sebagai satu ekosistem yang terintegrasi ketat. Core, tema, plugin, database, dan file system semuanya saling terhubung dengan permission dan access yang shared. Ini berarti attacker tidak perlu menemukan multiple vulnerabilities, satu celah saja sudah cukup untuk mendapatkan foothold awal, yang kemudian bisa dikembangkan menjadi full control.

Misalnya, SQL injection vulnerability di satu plugin kecil bisa digunakan untuk membaca database credentials dari wp_options, yang kemudian memberikan akses penuh ke database. Dari database, attacker bisa membuat user admin baru atau memodifikasi plugin/theme settings untuk inject malware. File upload vulnerability yang awalnya hanya bisa upload image bisa di-escalate menjadi RCE jika attacker berhasil bypass validasi dan upload PHP shell.

Privilege escalation adalah common pattern setelah initial access. Attacker yang awalnya hanya punya akses subscriber bisa exploit plugin vulnerability untuk elevate ke administrator. Dari sana, mereka bisa install plugin berbahaya, edit theme files, atau bahkan mendapat akses ke server jika hosting memiliki celah. Ini menunjukkan pentingnya defense in depth, tidak cukup hanya satu layer security, tapi multiple layers yang saling backup.

Penutup: Malware Masuk Bukan Karena WordPress “Jelek”

Penting untuk memahami bahwa tingginya kasus malware di WordPress bukan karena platform ini lemah atau dirancang dengan buruk. Inti WordPress sendiri adalah software yang sudah matang dengan tim keamanan khusus yang cepat merespons setiap celah keamanan. Sebagian besar infeksi terjadi karena faktor di luar inti WordPress, seperti plugin, tema, pengaturan yang salah, dan yang paling penting adalah cara pengguna mengelola website mereka.

Anggapan bahwa “WordPress tidak aman” adalah penyederhanaan yang menyesatkan. Platform apapun, sekuat apapun keamanannya, akan tetap rentan jika tidak dikelola dengan baik. WordPress sudah menyediakan berbagai alat dan sistem untuk membangun website yang aman, namun tanggung jawab akhir ada di tangan pemilik website dan developer.

Masalah Utama Ada di Pengelolaan Keamanan

Akar masalah keamanan WordPress hampir selalu kembali ke empat area utama yang semuanya adalah tanggung jawab pengguna: pembaruan rutin, kontrol akses, validasi input, dan konfigurasi server. Pembaruan adalah yang paling mendasar. Plugin dan tema yang tidak pernah diperbarui adalah undangan terbuka bagi penyerang. WordPress sudah menyediakan pembaruan otomatis untuk sistem intinya, tapi pengguna harus aktif memperbarui plugin dan tema mereka sendiri.

Kontrol akses mencakup kekuatan password, pembatasan percobaan login, dan pemeriksaan rutin terhadap akun pengguna. Password yang kuat dan unik untuk setiap akses (dashboard admin, FTP, database, hosting) adalah pertahanan dasar yang sering diabaikan. Autentikasi dua faktor (2FA) menambah lapisan keamanan yang signifikan, tapi sayangnya masih sedikit yang menggunakannya.

Validasi input adalah tanggung jawab developer plugin dan tema, tapi pemilik website juga harus selektif dalam memilih plugin dari sumber yang terpercaya. Hindari plugin bajakan atau dari marketplace yang tidak jelas. Konfigurasi server seperti pengaturan izin file, versi PHP, dan modul keamanan adalah area yang perlu koordinasi dengan penyedia hosting, tapi sering terlupakan dalam daftar pemeriksaan keamanan.

WordPress Aman Jika Dipahami Vektor Serangannya

WordPress bisa menjadi platform yang sangat aman jika pengguna memahami dari mana saja serangan biasanya datang dan menerapkan langkah-langkah pencegahan yang tepat. Keamanan bukan soal aman atau tidak aman saja, tapi lebih ke seberapa baik kita merawat dan mengelola website. Website yang dijaga dengan baik akan jauh lebih sulit ditembus dibanding yang dibiarkan begitu saja.

Keamanan adalah proses yang terus-menerus, bukan cuma pasang plugin sekali lalu selesai. Meskipun plugin keamanan seperti Wordfence, Sucuri, atau iThemes Security sangat membantu, mereka bukan solusi ajaib yang langsung menyelesaikan semua masalah. Plugin keamanan yang sudah terpasang tapi tidak diatur dengan benar atau tidak dipantau secara rutin tidak akan memberikan perlindungan maksimal. Kuncinya adalah pemeriksaan berkala, pemantauan aktif, dan tanggap terhadap setiap peringatan yang muncul.

Mencegah jauh lebih hemat, baik dari segi waktu, biaya, maupun reputasi, dibanding harus membersihkan website yang sudah terinfeksi. Membersihkan malware bisa menghabiskan waktu berhari-hari bahkan berminggu-minggu, belum lagi kerugian akibat website mati, kehilangan pengunjung, penurunan peringkat di Google, dan hilangnya kepercayaan dari pengunjung. Investasi untuk keamanan seperti hosting berkualitas, plugin keamanan yang bagus, dan bila perlu audit keamanan profesional, jauh lebih murah dibanding biaya yang harus dikeluarkan untuk memulihkan website yang sudah kena serangan.

About The Author

Gege Riyadi

Founder Gegeriyadi.com, layanan yang sudah 10 tahun bergerak di bidang Web Development & WordPress Security Services yang juga intens update seputar SEO dan juga Web Optimization... [Read full bio]